Bienvenue ! - Section News -

|

Bienvenue ! - Section News -

|

| News | Archives | FAQ | Communauté | Projets |

| News Non Officielles | Le site | TiWiki | Liens |

|

Bienvenue sur Ti-Fr v3!

News

Officieuses

BTS en bâtiment...

Message personnel... Romain Liévin quitte la communauté TI - la suite TIGCC v0.95 moins pratique que GTC v0.90 ? sortie de ppglib Et 100000, ça fait un joli nombre, non ? Problème d'accès MERCI !

Anciennes news

Heartbleed

Avec un peu de retard InfinitEye, un projet de casque de réalité virtuelle De retour... Questions posées en messages privés. Bonne année ! Messages... Du nouveau sur Punix

Plus...

Articles

Programmation Tutorial : Programmation C [OLD] (224039) Tutorial : Programmation C [NEW] (128607) Tutorial sur Vertel3 (66839) Hardware

Dernières archives

Assembleur & C

Basic

nSpire & nSpire CAS

Production Clickpad Nspire infor (15/09/2012)

imgmanip pour Nspire (3/04/2012) imgdump Clickpad - Touchpad - CX (4/03/2012)

Meilleurs DL

La plus consultée

Plus...

Infos

|

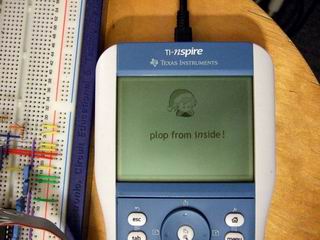

ExtendeD hack la Ti nSpire. Un joli cadeau de noël, non ?  Il y a un peu moins de trois mois (4 octobre), Goplat indiquait sur le forum UnitedTI qu'il était parvenu à trouver l'algorithme de compression du boot2.img de la TI nSpire. La grosse trouvaille était surtout que cette image n'était pas cryptée. Il y a un peu moins de trois mois (4 octobre), Goplat indiquait sur le forum UnitedTI qu'il était parvenu à trouver l'algorithme de compression du boot2.img de la TI nSpire. La grosse trouvaille était surtout que cette image n'était pas cryptée.Commence alors un travail de désassemblage du boot2 (http://www.yaronet.com/posts.php?s=125502 sur yAronet) dans l'espoir de trouver des informations permettant un hack de l'os nSpire. ExtendeD, Hwti, Geogeo et d'autres (je n'ai pas la liste exhaustive) se lancent à la recherche des points d'entrée en s'appuyant sur le code binaire de Nucleus et sur les fonctions de la libc pour ARM. Il y a même des fonctions de gestion du wifi dans le lot... Courrant Novembre, les premiers résultats apparaissent, des fonctions exploitables sont repérées, le fonctionnement permettant de logger l'exploit permet même d'avancer au point de repérer les messages système, de trouver le fichier de configuration du wifi, de trouver les appels bas niveau de la gestion de l'USB... Courrant Décembre, les choses se concrétisent, on en vient même à trouver des accès avec des combinaisons de touches comme à l'époque de la Ti92 dans le PrgmIO puis diamant+ouvrez la parenthèse pour avoir l'écran d'information de versions que l'on pouvait suivre de P, S, Cos, Sin et 2nd+moins ... C'était à l'époque l'accès au menu debug, pour la nSpire, c'est Ctrl+D ou Ctrl+/ sur l'émulateur pour les nSpire non CAS. On en vient même à trouver comment activer le support Wifi... Et c'est le début du repérage des failles exploitables. C'est alors que ce matin (hier soir ? il était deux heures du mat) ExtendeD a posté sur yaronet (http://www.yaronet.com/posts.php?sl=&s=125502&p=9&h=254#254 pour le lien direct vers le post concerné) son exploit : il est parvenu à prendre le contrôle total de sa nSpire. Comme on peut le voir sur la photo, le résultat est surprenant et comme il l'indique dans son post, ça demande l'utilisation de 4 failles. Félicitations à lui et bon courrage pour la suite ! Posté par Vince - 2009-12-30 15:41:14 - Cacher Commentaires(0) Comment poster un commentaire sur cette news ? Vous pouvez poster un commentaire sur une news après vous être identifié Si vous n'avez pas de compte, vous pouvez vous inscrire, c'est gratuit. |

| - Ti FR v3 - Ce site n'est pas le site officiel de texas instruments. En cas de problèmes techniques sur le site veuillez contacter l'administrateur. Merci de vos visites ! |